SQL注入漏洞(SQLIniection)是Web开发中最常见的一种安全漏洞。SQL注入漏洞就是通过SQL参数替换形成特殊SQL操作。可以用它来从数据库获取敏感信息,或者利用数据库的特性执行添加用户,导出文件等一系列恶意操作,...

”网络攻击“ 的搜索结果

网络攻击是指旨在针对计算机或计算机化信息系统的任何元素以更改,破坏或窃取数据以及利用或损害网络的行为。网络攻击一直在上升,与近年来越来越流行的业务数字化同步。虽然有数十种不同类型的攻击,但网络攻击列表...

网络攻击模型研究综述

标签: 网络攻击

随着信息技术的快速发展,网络攻击逐渐呈现多阶段、分布式和智能化的特性,单一的防火墙、入侵检测系统等传统网络防御措施不能很好地保护开放环境下的网络系统安全。网络攻击模型作为一种攻击者视角的攻击场景表示,...

在互联网高度发达的今天,网络安全问题愈发严峻。了解网络攻击手段,掌握防御策略,对保障网络安全至关重要。本文将为您介绍常见的十大网络攻击手段,以及如何应对和防御这些攻击手段,确保网络安全。

黑客攻击(Hacking)是指攻击者通过编写恶意代码、猜测密码、突破漏洞等方式入侵用户计算机网络,如企业、政府机构、银行、电商等网站,窃取有价值的信息资料,对计算机系统进行破坏、篡改、勒索等活动。恶意软件...

网络攻击与防御技术

常见的网络攻击定义是尝试窃取数据或使用一台或多台计算机未经授权访问计算机和网络的过程。网络攻击通常是攻击者在进行数据泄露之前未经授权访问个人或商业计算机或网络的第一步。网络攻击的目标是禁用目标计算机并...

网络内部的威胁,网络的滥用,没有安全意识的员工,黑客,骇客。

网络攻击:是损害网络系统安全属性的危害行为。危害行为导致网络系统的机密性、完整性、可控性、真实性、抗抵赖性等受到不同程度的破坏。

网络攻击5.1 网络攻击概述5.1.1 网络攻击的分类5.1.2 网络攻击的种类与方法5.1.3 网络攻击的新趋势5.2 网络攻击过程5.2.1 攻击准备阶段5.2.2 攻击实施阶段5.2.3 攻击善后阶段5.3 缓冲区溢出攻击与防范5.3.1 缓冲区...

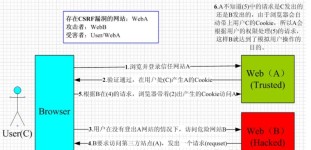

常见网络攻击详解1. 网络攻击定义2. 网络攻击分类2.1 主动攻击2.2 被动攻击3. 网络攻击方式3.1 XSS攻击3.2 CSRF攻击3.3 SQL注入3.4 DoS攻击3.5 DDOS攻击3.6 ARP攻击3.7 中间人攻击3.8 暴力破解攻击3.9 网络钓鱼 1. ...

网络攻击概述、网络攻击常见技术方法、黑客常用工具、网络攻击案例分析

网络攻击案例 1、超2亿中国求职者简历疑泄露,数据“裸奔”将近一周 2019年1月,HackenProof的网络安全人员Bob Diachenko在推特上爆料称,一个包含2.02亿中国求职者简历信息的数据库泄露,被称为中国有史以来最大的...

了解不同类型的网络攻击,以及网络罪犯使用的策略和技术,对于保护您的个人和企业数据免受这些威胁至关重要。

(本文为笔者学习《网络攻防技术》所做总结,侵删) 网络安全威胁 重大网络安全威胁事件 网络安全威胁的成因

网络攻击(Cyber Attacks,也称赛博攻击)

2.1、网络攻击概述 2.1.1、什么是网络攻击:指损害网络系统安全属性的行为 网络系统安全属性(详见第一章):CIA三大特性(机密性、完整性、可用性)、可控性、真实性、抗抵赖性等 常见的危害行的基本类型:...

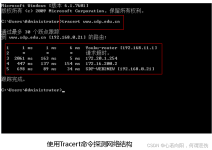

文章目录网络攻击原理与常用方法网络攻击概述网络攻击概念概念攻击原理网络攻击模型攻击树模型MITRE ATT&CK模型网络杀伤链(Kill Chain)模型发展趋势网络攻击一般过程网络攻击常见技术方法端口扫描口令破解工作...

网络攻击XSSCSRFSQL注入DDOS XSS XSS,跨站请求伪造(cross site scripting,百科上说它和那个样式的CSS引起歧义,所以叫XSS?)。将一段Html和JavaScript代码注入到用户浏览的网页上。如何注入?譬如在某个...

•网络攻击概念•网络攻击模型•网络攻击发展演变 2.2 网络攻击一般过程 •隐藏攻击源 •收集攻击目标信息 •挖掘漏洞信息 •获取目标访问权限 •隐蔽攻击行为 •实施攻击 •开辟后门 •清除攻击痕迹 2.3 网络攻击...

推荐文章

- Spring零基础入门到精通 --- IOC基础容器_ioc容器-程序员宅基地

- 应该选择网络安全还是程序员?_学网络安全跟开发哪个累-程序员宅基地

- WEBADI设置相关配置文件_ebs webadi未设置浏览器应用产品配置文件-程序员宅基地

- PyCharm配置anaconda环境_anconda pycharm conda environment-程序员宅基地

- linux c 串口 调用命令,Linux系统C语言串口收发-程序员宅基地

- 八:通过Infura部署到rinkeby测试网_使用infura运行测试网-程序员宅基地

- 『Android 技能篇』优雅的转场动画之 Transition-程序员宅基地

- Webshell绕过技巧分析之-base64编码和压缩编码-程序员宅基地

- 大一计算机思维知识点,大学计算机—基于计算思维知识点详解.docx-程序员宅基地

- 关于敏捷开发的一篇访谈录-程序员宅基地